| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

- union sql injection

- Import/Export Wordpress Users

- 포렌식

- Wordpress

- Whitespace Programming

- ctf-d

- 암호학

- CSV Injection

- Python

- DOS

- forensic

- strcmp 취약점

- zap 파일

- 보고서

- multimedia

- Stored Cross-Site Scripting

- volvolatility

- reversing

- scapy

- 주요정보통신기반시설 기술적 취약점 분석 평가 상세 가이드

- CVE

- 네트워크

- 취약점 진단

- xcz

- zip 파일 구조

- wargame.kr

- QR코드

- 스테가노그래피

- steghide

- LifterLMS

- Today

- Total

광팔이 보안이야기

[metasploit] metasploit 구조/명령어 본문

[metasploit]

- 보안 문제를 식별하고, 취약점을 보완하며 보안 평가 기능을 제공한다.

- 모의해킹, 취약점진단, 제로데이 진단, 취약점 분석, 자동화 도구 개발

[metasploit 사용자 인터페이스]

1. MSFconsole(많이 사용함) : 가장 기본적인 대화형 방식을 사용하여 기능에 접근한다.

2. MSFcli : 커멘드 라인에서 직접 수행한다.

3. Armitage : GUI 형식으로 만들어짐(마우스를 이용하는게 특징/가장 편하다고 느낌)

4. MSFgui : msfpcd 데몬을 구동하여 metasploit 기능을 GUI를 통해 사용 가능함(한 번도 안 써봄....)

[metasploit Libary]

REX : ruby의 확장 확장 라이브러리, 주로 네트워크 작업을 하며, 소켓과 프로토콜, 텍스트 변환, HTTP, SSL, base64 코딩 등의 작업을 위한 라이브러리를 제공

MSF Core : metasploi 기본 API 제공, 모듈 관리, 세션 관리, 이벤트 디스패치 기능

MSF Base : core를 쉽게 사용하게 API를 제공, 환경 설정, 로그, 세션 등을 편하게 사용할 수 있음

[metasploit Module]

Exploit : 여러 가지 취약점이 담겨있으며, 목표 시스템 및 응용 프로그램의 취약점을 이용하는 공격 코드의 모음

Payload : Exploit 이후 시스템에서 실행되길 원하는 쉘 코드

Post : Exploit 이후 추가 공격을 위한 코드 모음(Payload 차이점 찾아봐야 할 듯)

Auxiliary : 정보 수집의 코드 모음, Payload 필요하지 않은 공격 코드

Encoder : Payload를 보안 탐지 장비 등으로 인한 탐지를 회피하기 위해 난독화 작업을 지원하는 코드 모음

Nop : 오직 register 및 processor flag 상태 변화에만 영향을 미치는 무의미한 명령어들을 만들어 내는 코드 모음 즉, Payload를 안정적으로 실행시킬 수 있는 코드 모음(직접 사용해봐야 알 것 같다.)

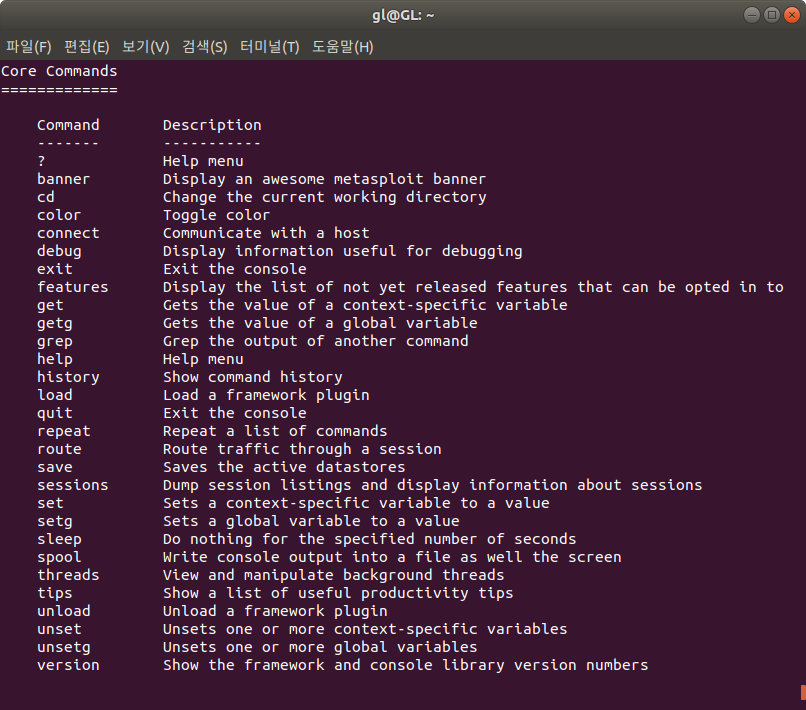

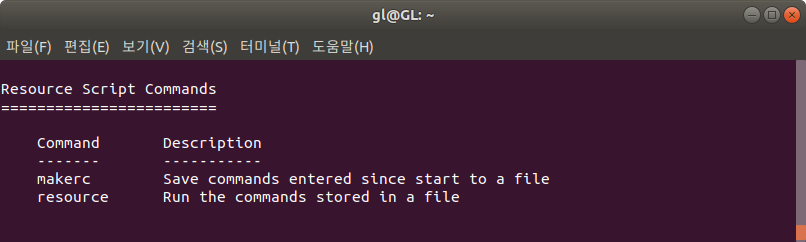

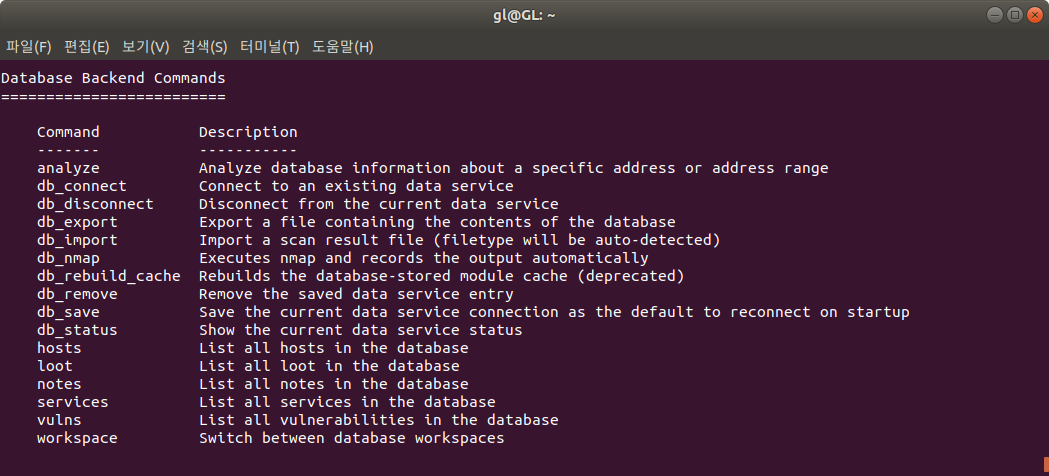

[metasploit Commands]

*Core Commands(핵심)

*Module Commands(모듈)

*Job Commands(작업 중인 것)

*Resource Script Commands(리소스 스크립트 명령어)

*Database Backend Commands(DB 백엔드 명령어)

*Credentials Backend Commands(인증 정보 백엔드 명령어)

*Developer Commands(개발자 명령어)