반응형

Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

Tags

- DOS

- QR코드

- strcmp 취약점

- steghide

- LifterLMS

- multimedia

- 암호학

- forensic

- xcz

- scapy

- reversing

- zap 파일

- union sql injection

- CSV Injection

- Whitespace Programming

- CVE

- 포렌식

- 보고서

- Stored Cross-Site Scripting

- 스테가노그래피

- zip 파일 구조

- 주요정보통신기반시설 기술적 취약점 분석 평가 상세 가이드

- wargame.kr

- Import/Export Wordpress Users

- ctf-d

- volvolatility

- 네트워크

- Python

- 취약점 진단

- Wordpress

Archives

- Today

- Total

광팔이 보안이야기

[xcz.kr] 17번 Password Recover... 본문

반응형

파일을 다운로드하면 my_pw.pcapng 파일을 하나 다운로드할 수 있다.

네트워크 패킷을 보고 패스워드를 구하는 문제로 추측된다. ZZANGHACKER가 패스워드를 잃어버렸다고 한다.

wireshark로 봐도 좋지만 NetworkMiner을 좋아하니 pcapng 파일을 pcap로 바꿔주자.

변경 방법은 저번에 올렸으니 이걸 한번 다시 보자.

https://qrf2218.tistory.com/21?category=919085

[xcz.kr] 13번 Network Recovery!

파일을 다운로드하면 network_recover 파일을 다운로드할 수 있다. 일단 확장자가 없다. HxD로 열어보자. header 부분을 봤는데 모르겠어 인터넷에 검색을 했다. 0A 0D 0D 0A는 Pcapng 파일 / D4 C3 B2 A1은 Pca..

qrf2218.tistory.com

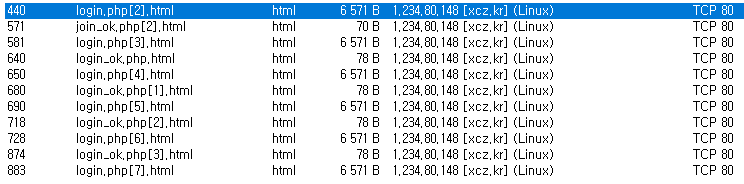

홈페이지에 로그인을 여러 번 시도했고 성공한 흔적들이 있다.

ID와 PW가 있다. 문제에서 ZZANGHACKER가 패스워드를 잃어버렸다고 하니 PW는 IDISLIE다. 이게 플래그

플래그 값 : IDISLIE

반응형

'Wargame > xcz.kr' 카테고리의 다른 글

| [xcz.kr] 20번 Bonus Problem! (0) | 2021.01.19 |

|---|---|

| [xcz.kr] 18번 Web Basic (0) | 2021.01.19 |

| [xcz.kr] 16번 Mountains beyond mountains (0) | 2021.01.18 |

| [xcz.kr] 15번 Tic-Tac-Toe! (0) | 2021.01.16 |

| [xcz.kr] 14번 Crypto.....? (0) | 2021.01.16 |

Comments